Secure Web Access との連携設定¶

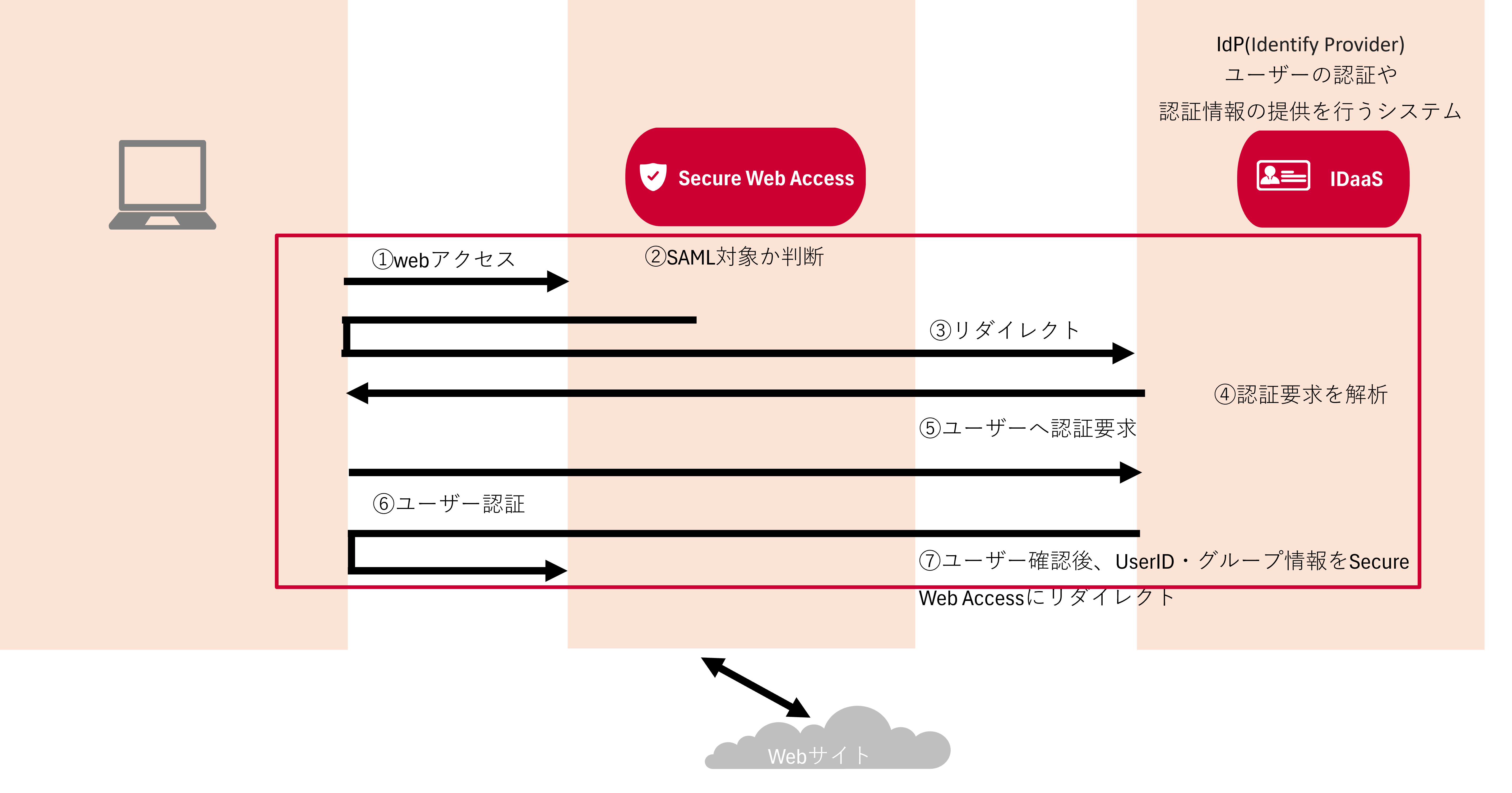

Secure Web Accessから起動を行う場合のSAML認証フローイメージ

1. 事前準備¶

Secure Web Access のお申込みを完了していること。

docomo business RINK IDaaS に SAML連携したいメンバーが登録されていること。

メンバーの登録方法は こちら

Secure Web Accessに、docomo business RINK IDaaS の宛先をプロキシ除外しておくこと。

docomo business RINK IDaaS で利用するドメイン一覧 のうち、お客様がご利用になる機能に関して、除外する設定を入れてください。

プロキシ除外の設定方法は こちら

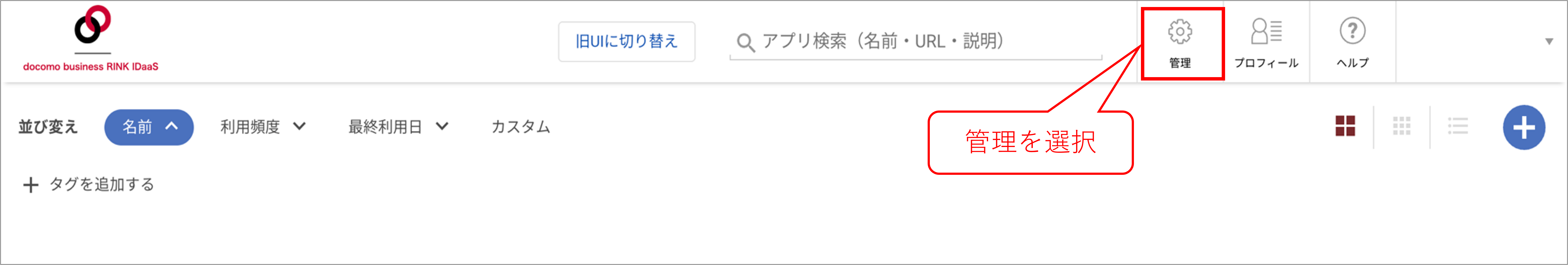

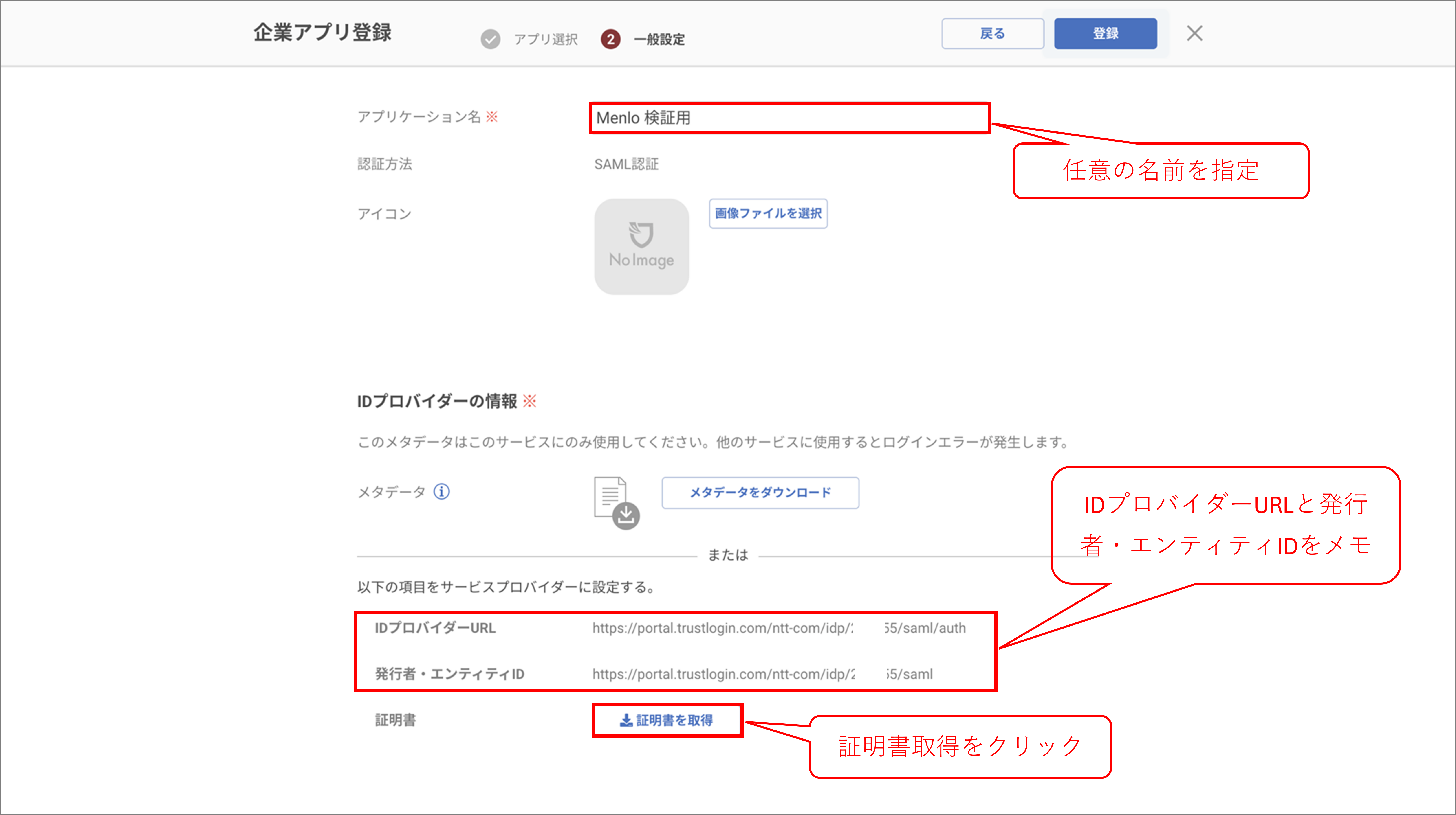

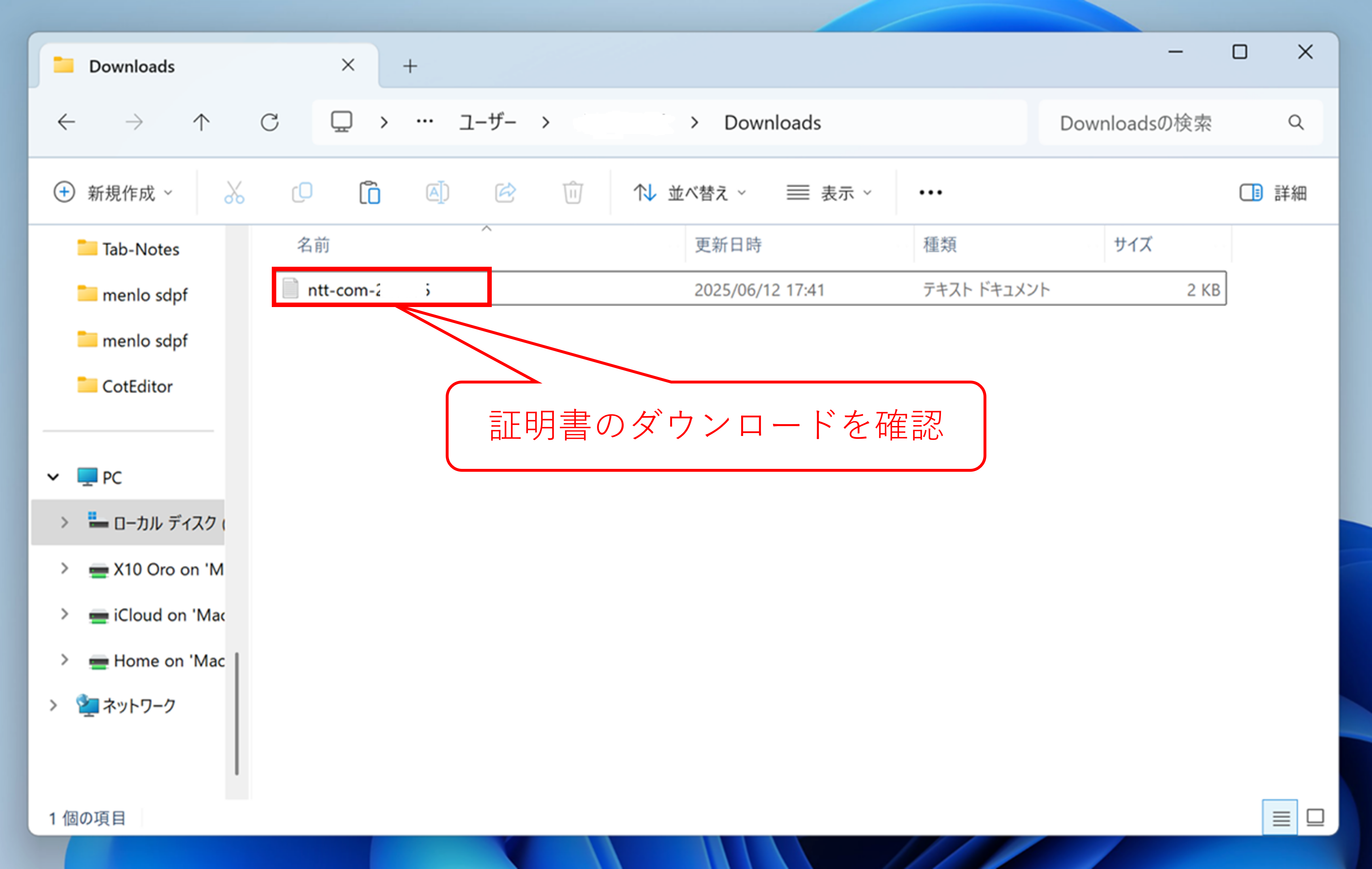

2. docomo business RINK IDaaS上の設定¶

注釈

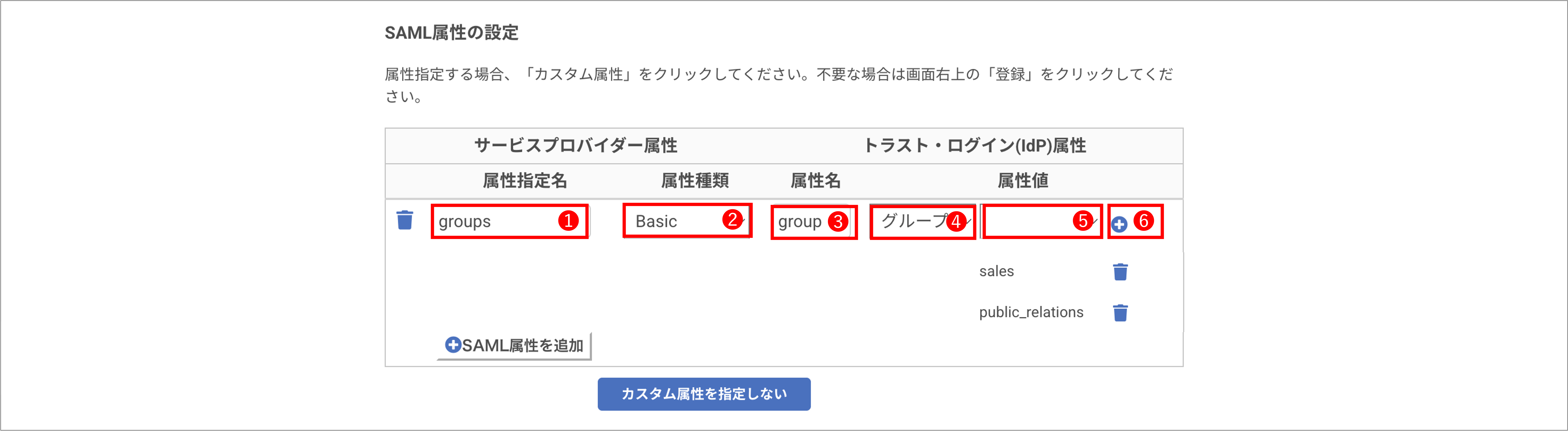

グループ設定を行うことで、docomo business RINK IDaaSに登録されているグループ情報をSecure Web Accessに連携することができます。グループ情報を連携することで、Secure Web Access上に設定されたグループポリシーを適用し、所属グループに応じたアクセス制御を行うことができます。なお、グループ情報の連携について弊社で動作確認をしておりますが、グループ情報の連携に関する動作保証は行っておりません。ご利用にあたっては、お客様でのご検証をお願いいたします。

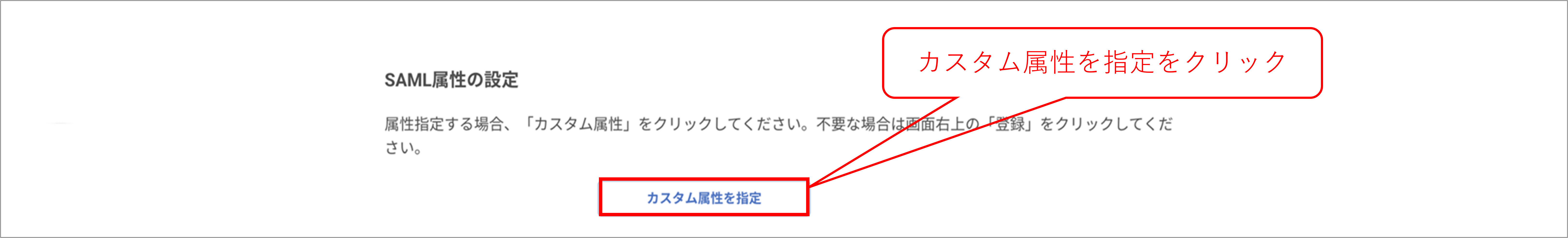

1. [カスタム属性を指定] をクリックします。

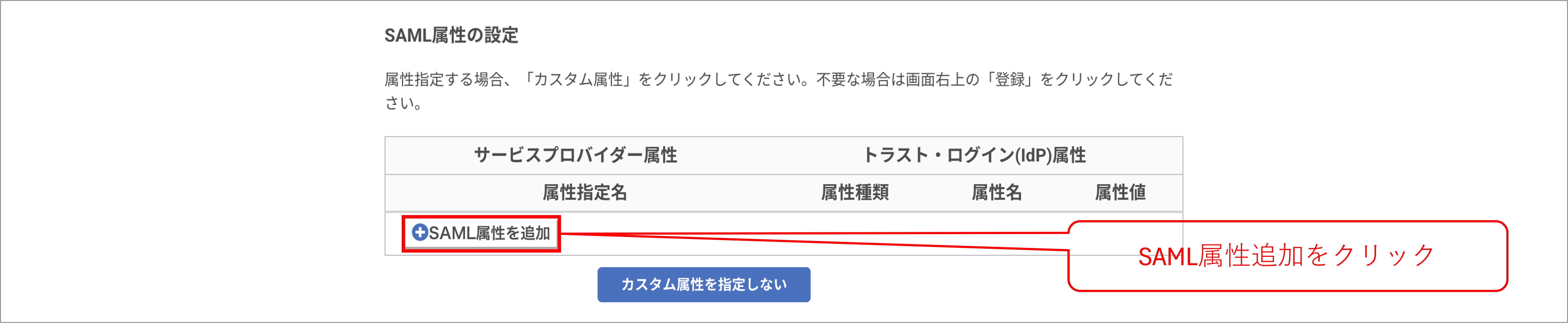

2. [SAML属性を追加] をクリックします。

3. 以下のとおり指定します。

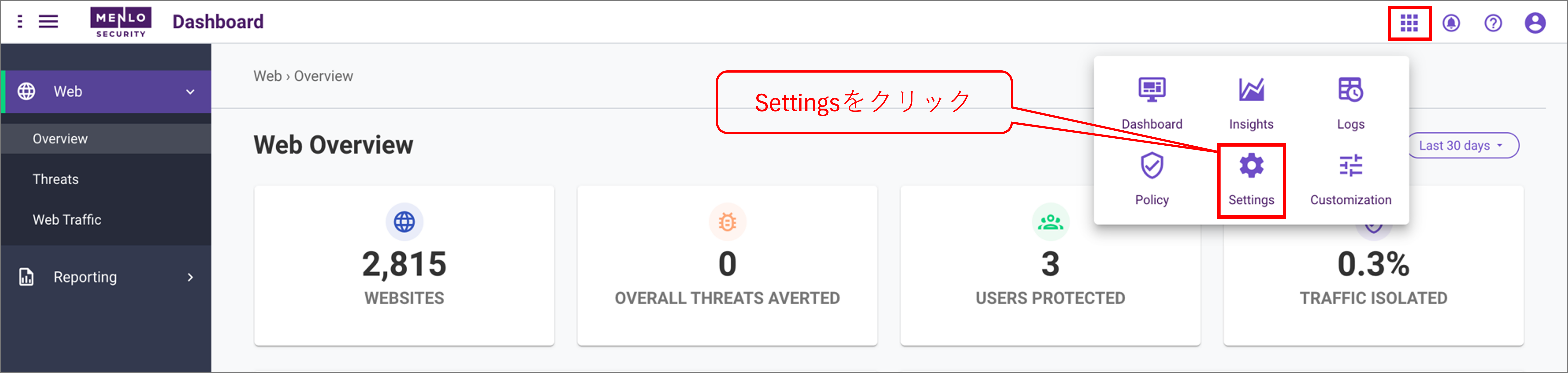

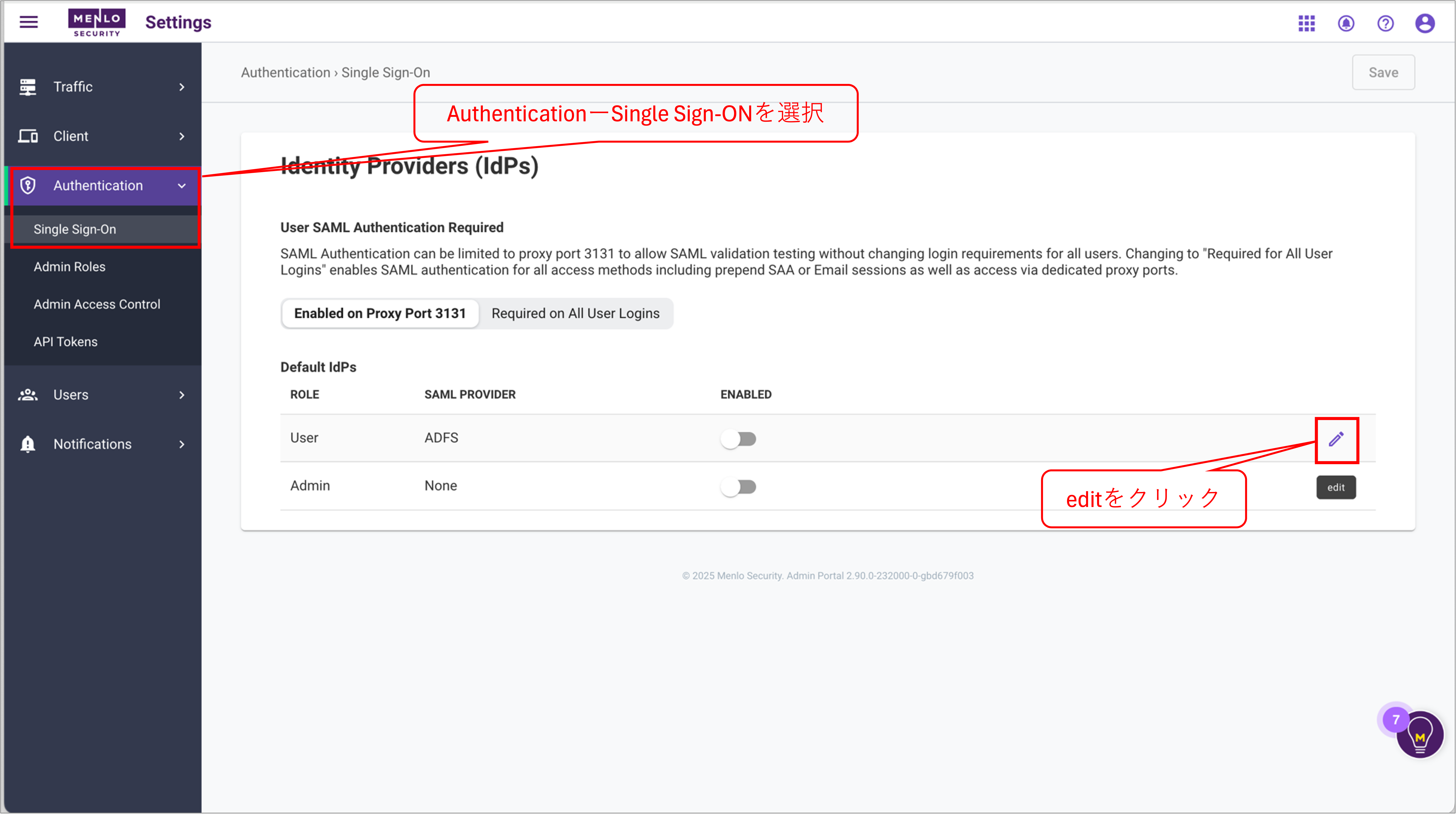

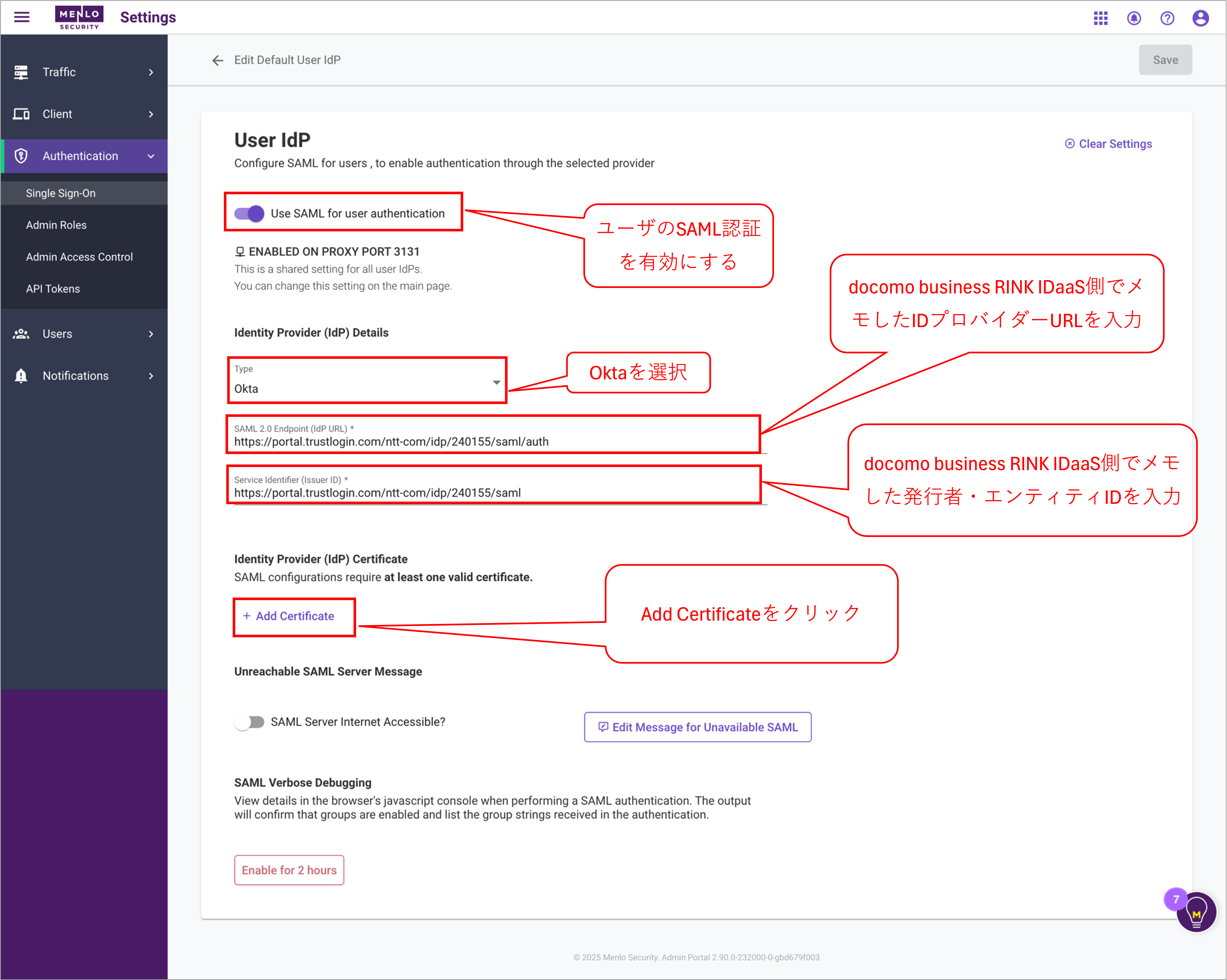

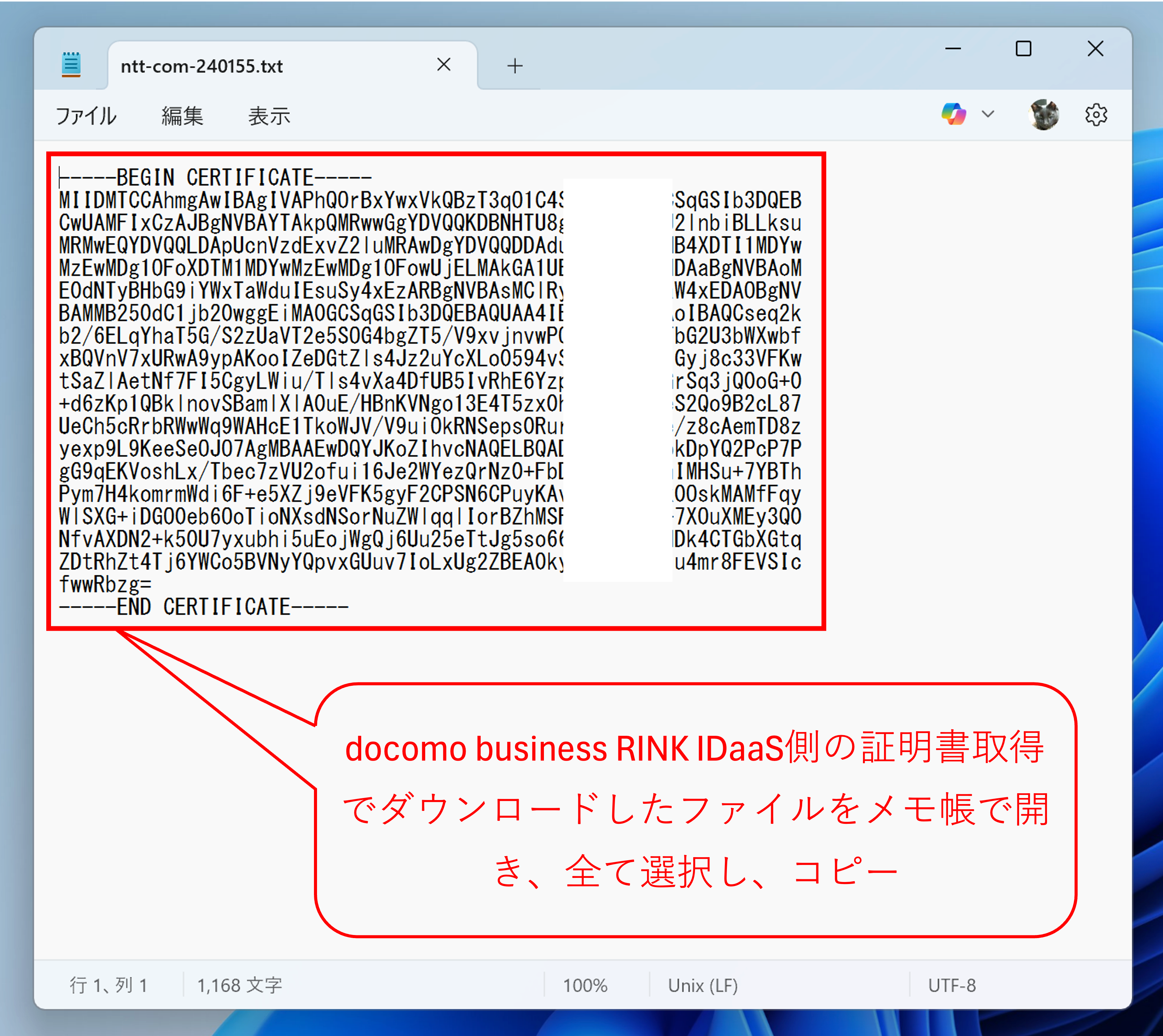

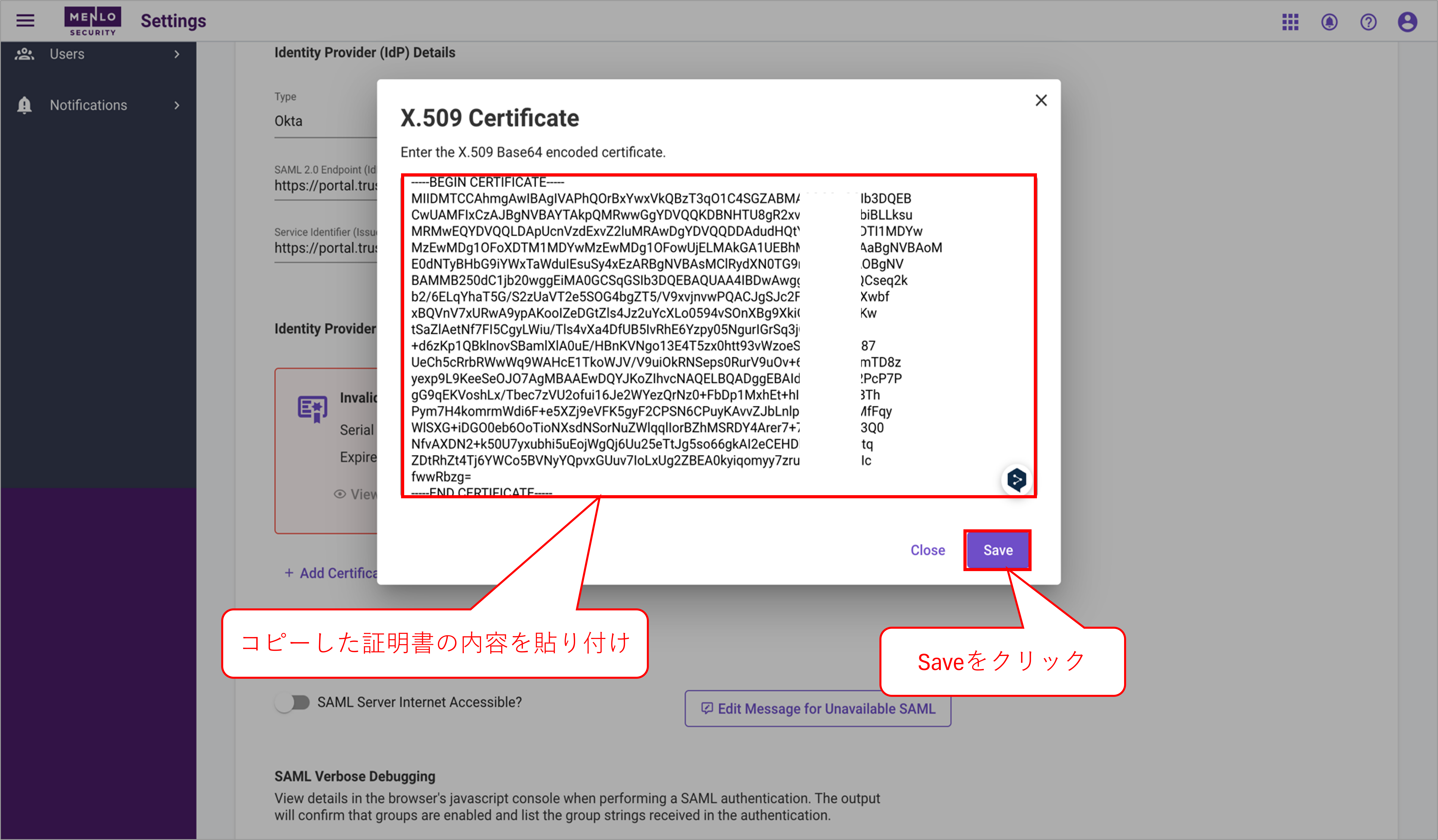

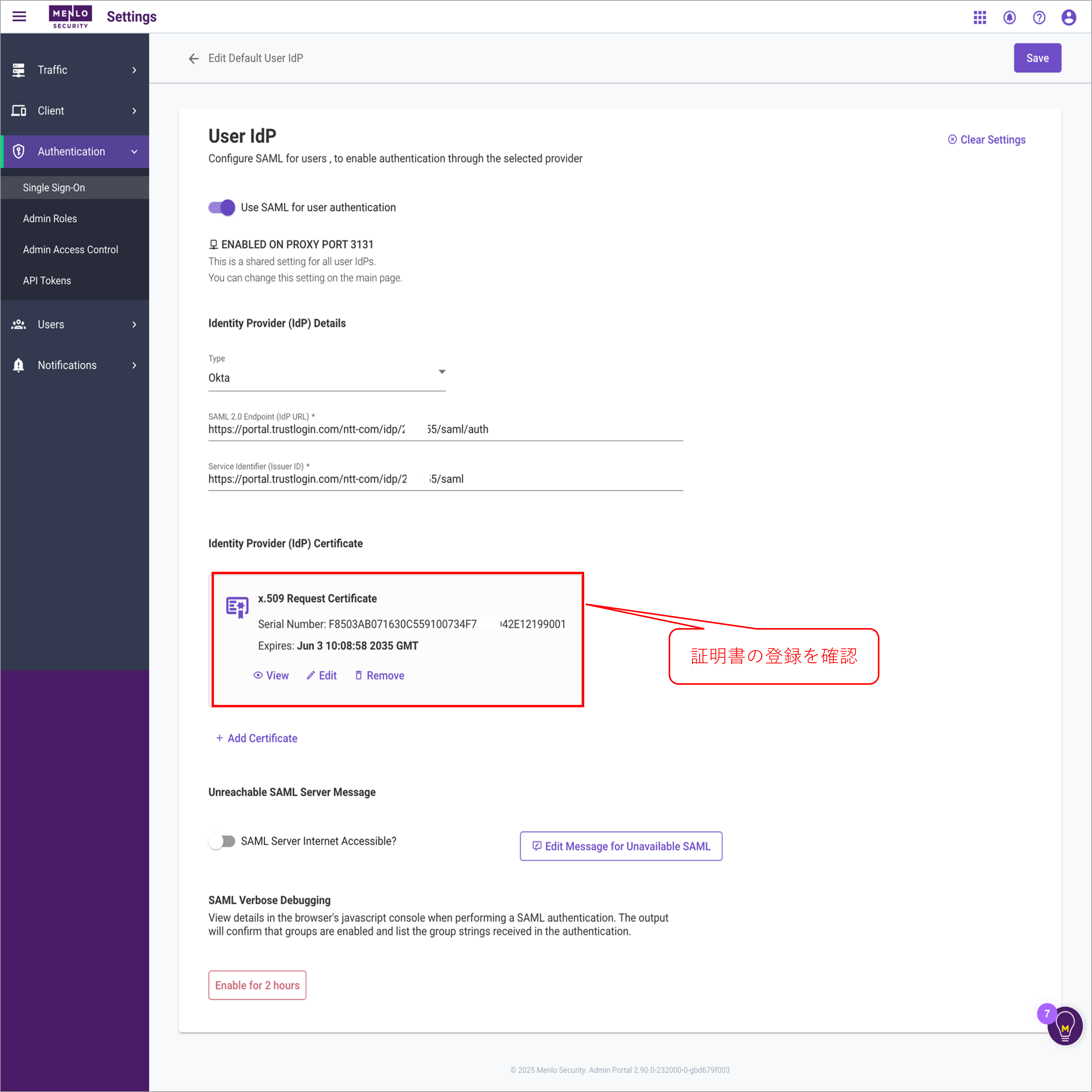

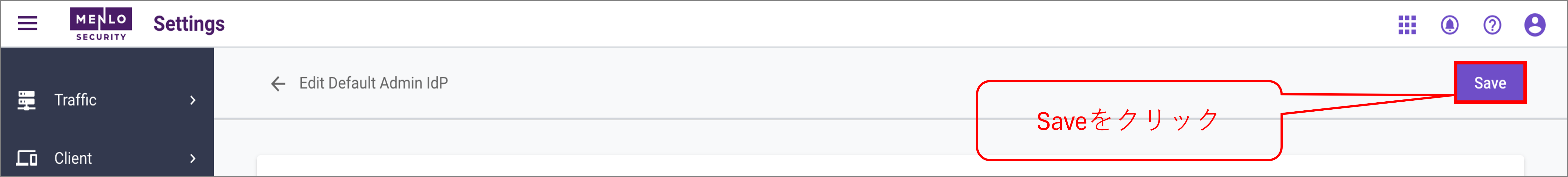

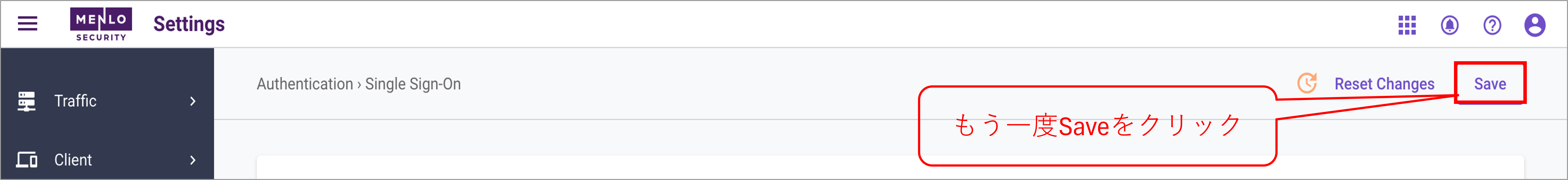

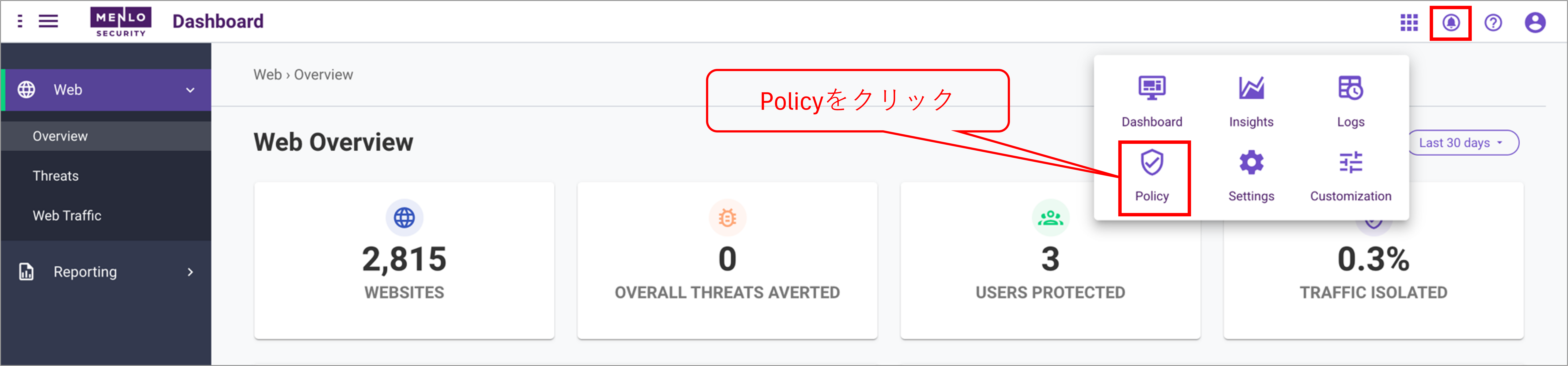

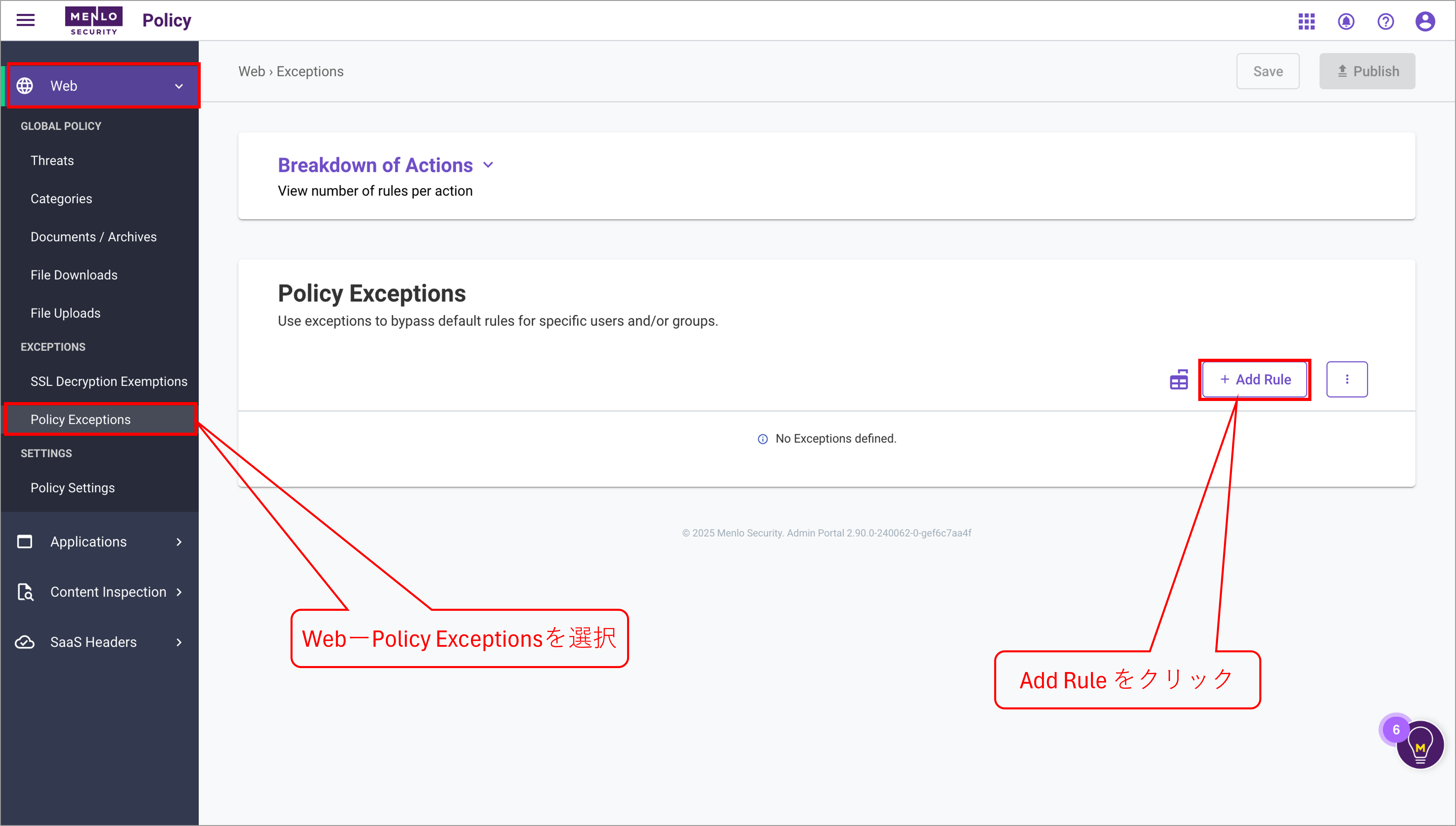

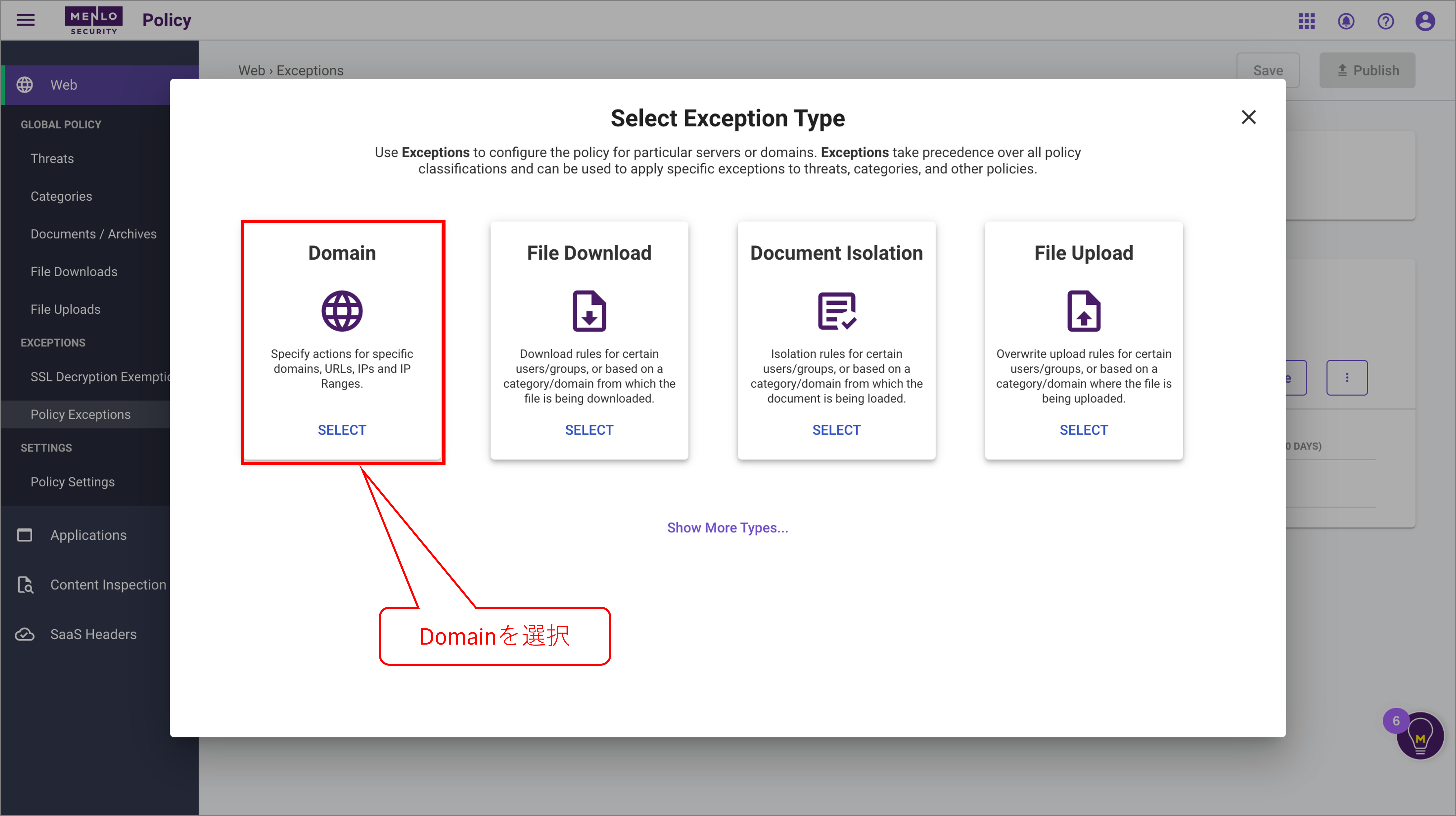

3. Secure Web Access上の設定¶

3-1. SAML連携設定¶

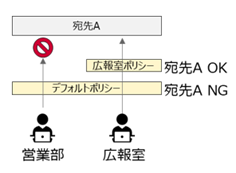

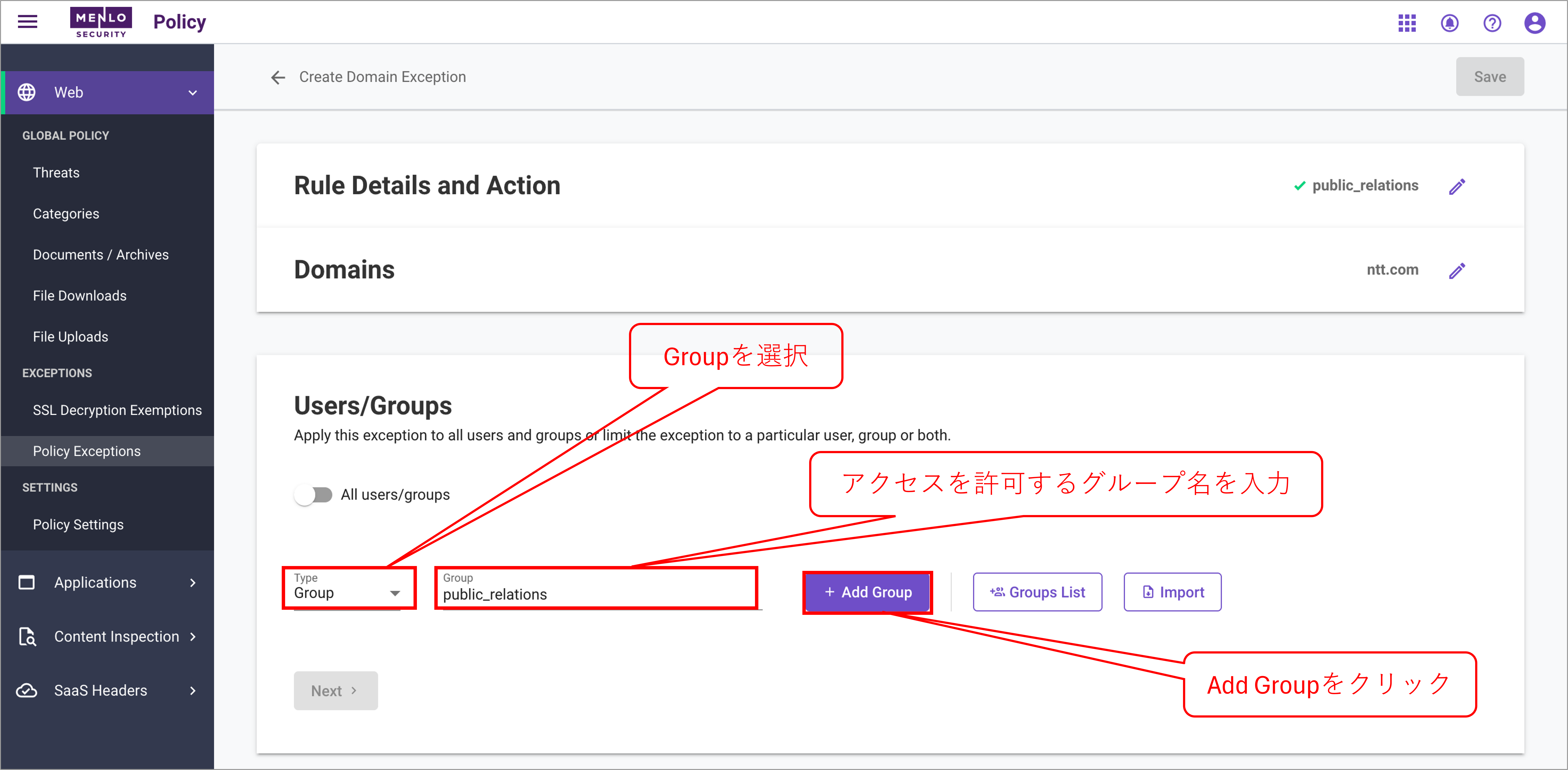

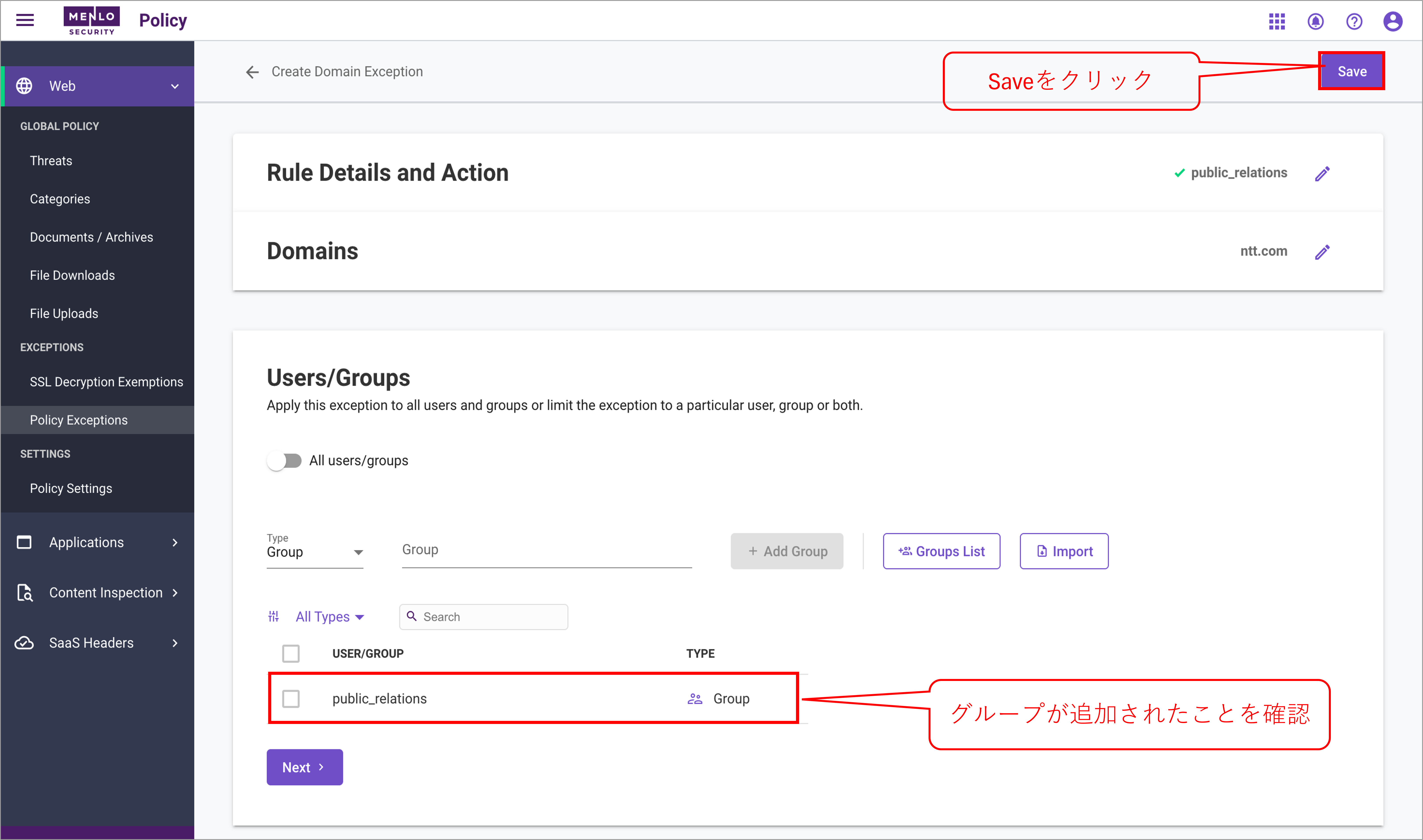

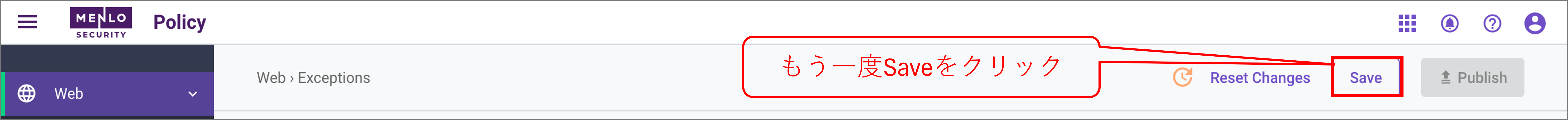

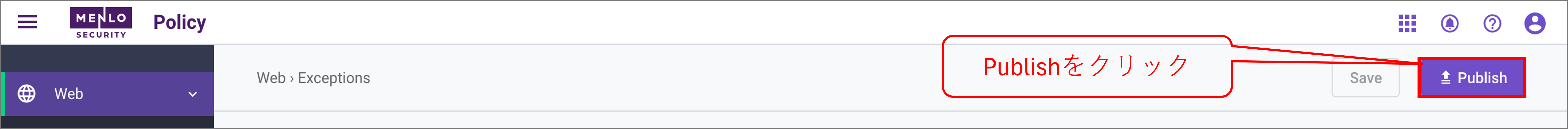

3-2. 連携グループの利用例¶

イメージは以下の図の通りです。

注釈

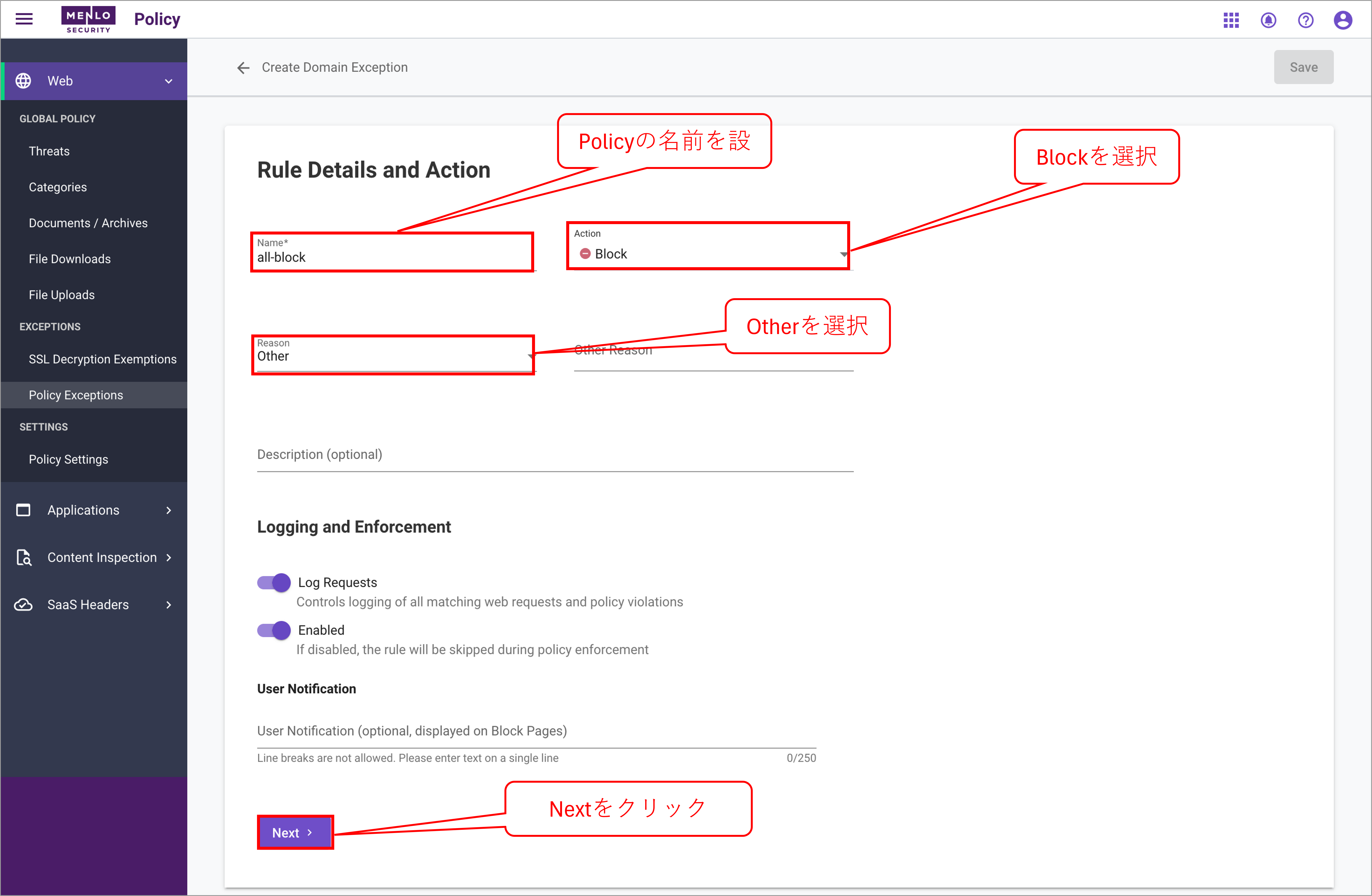

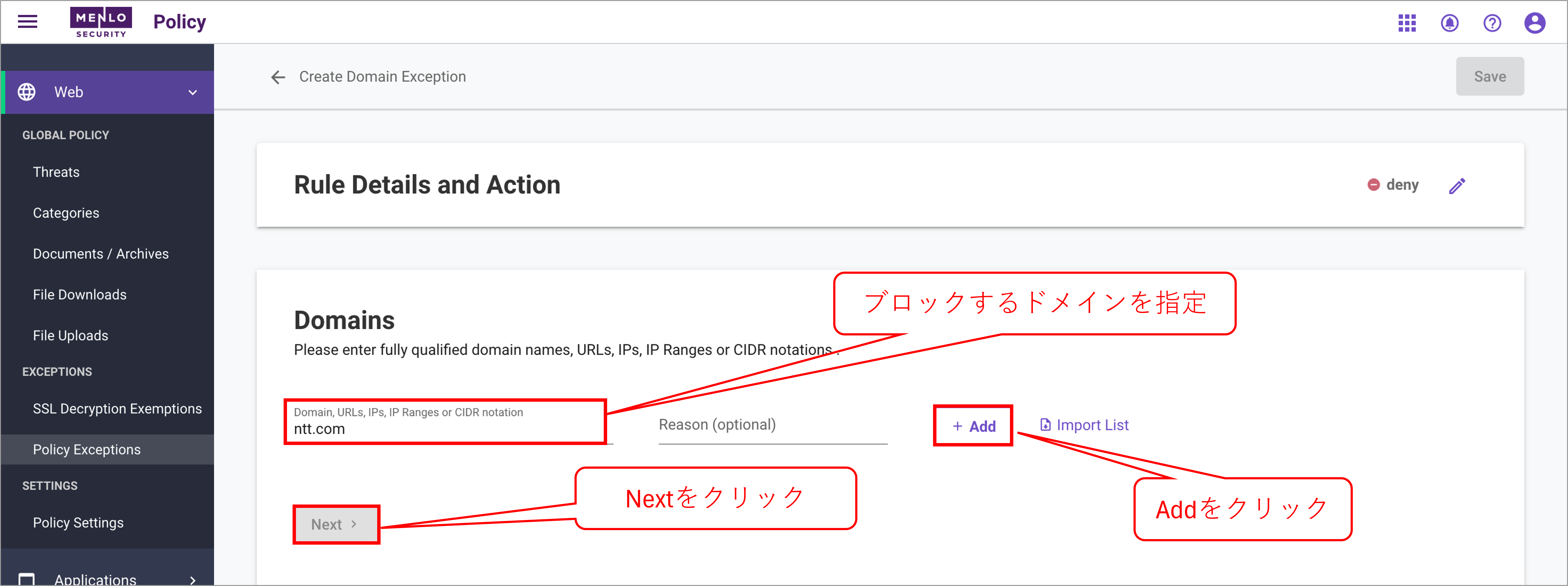

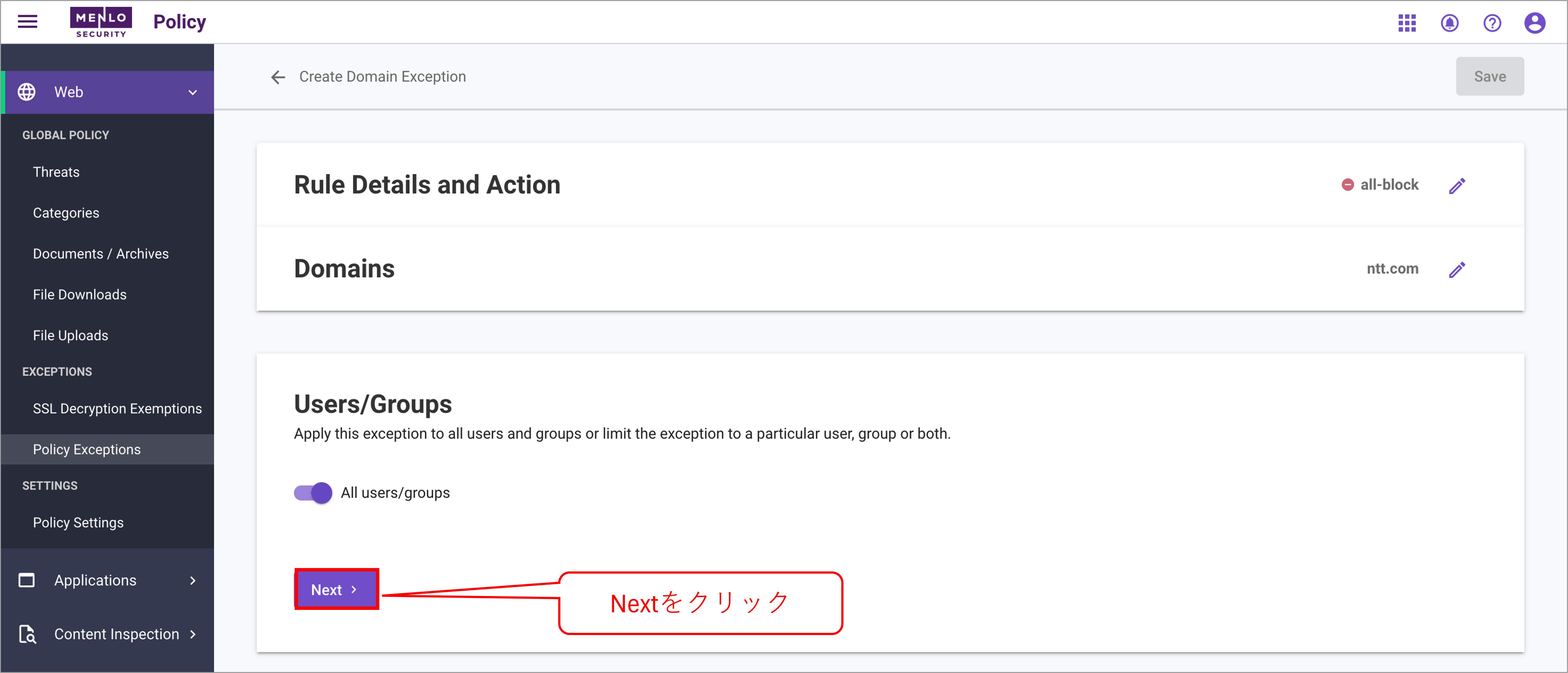

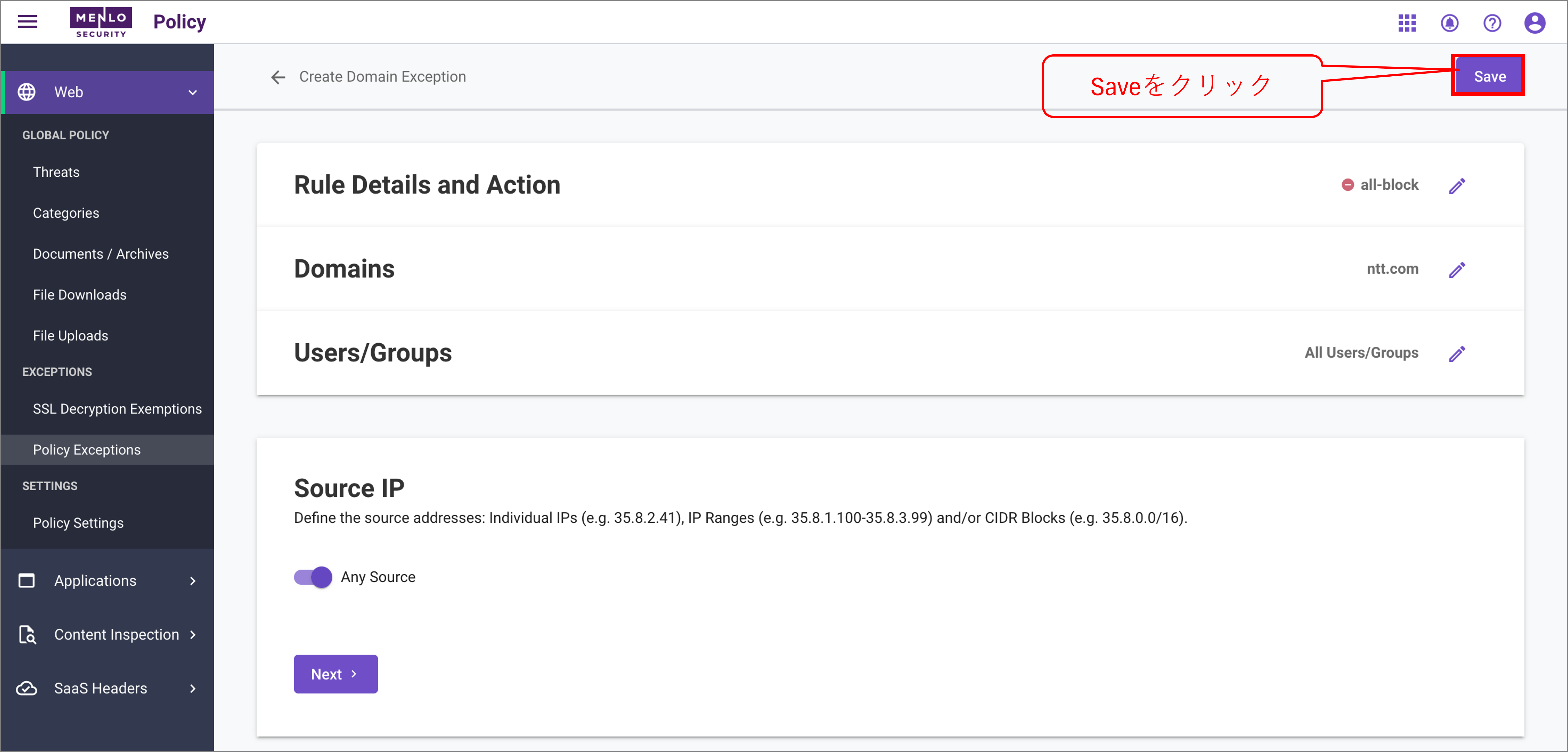

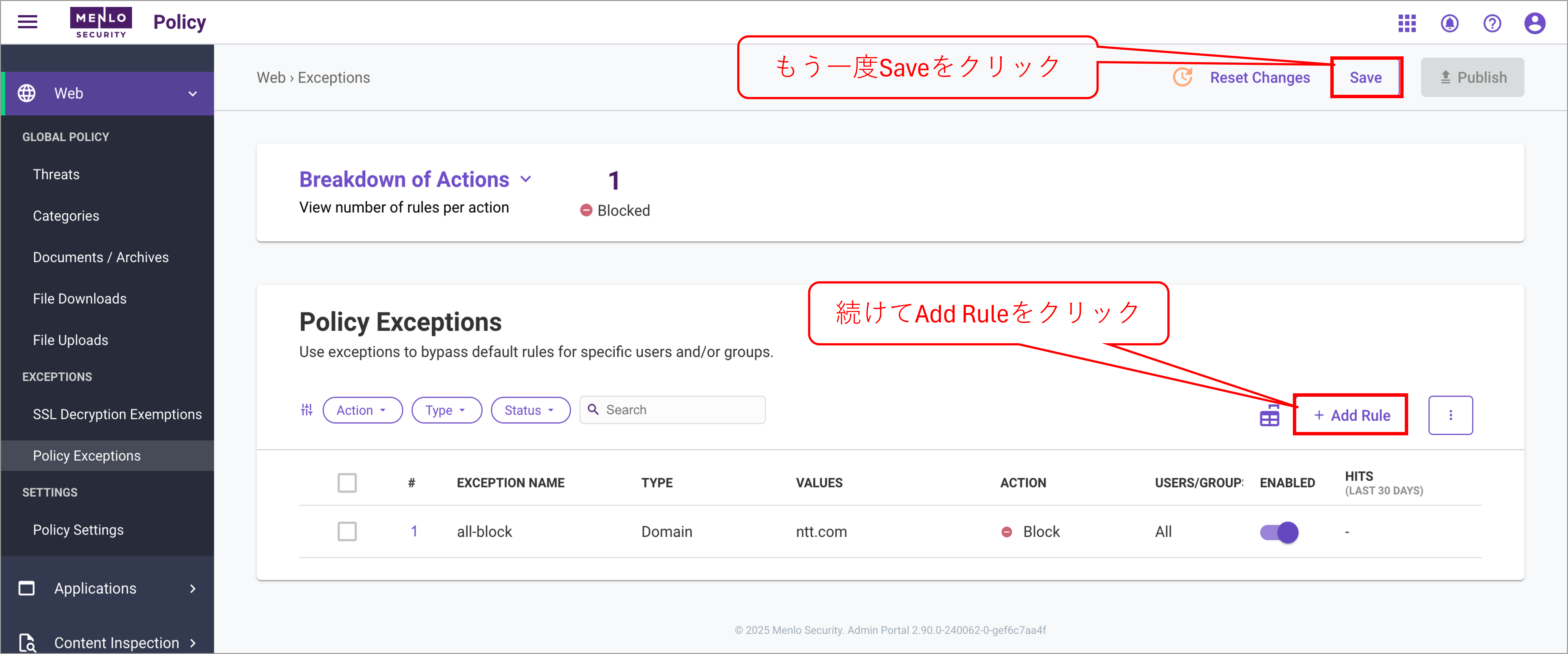

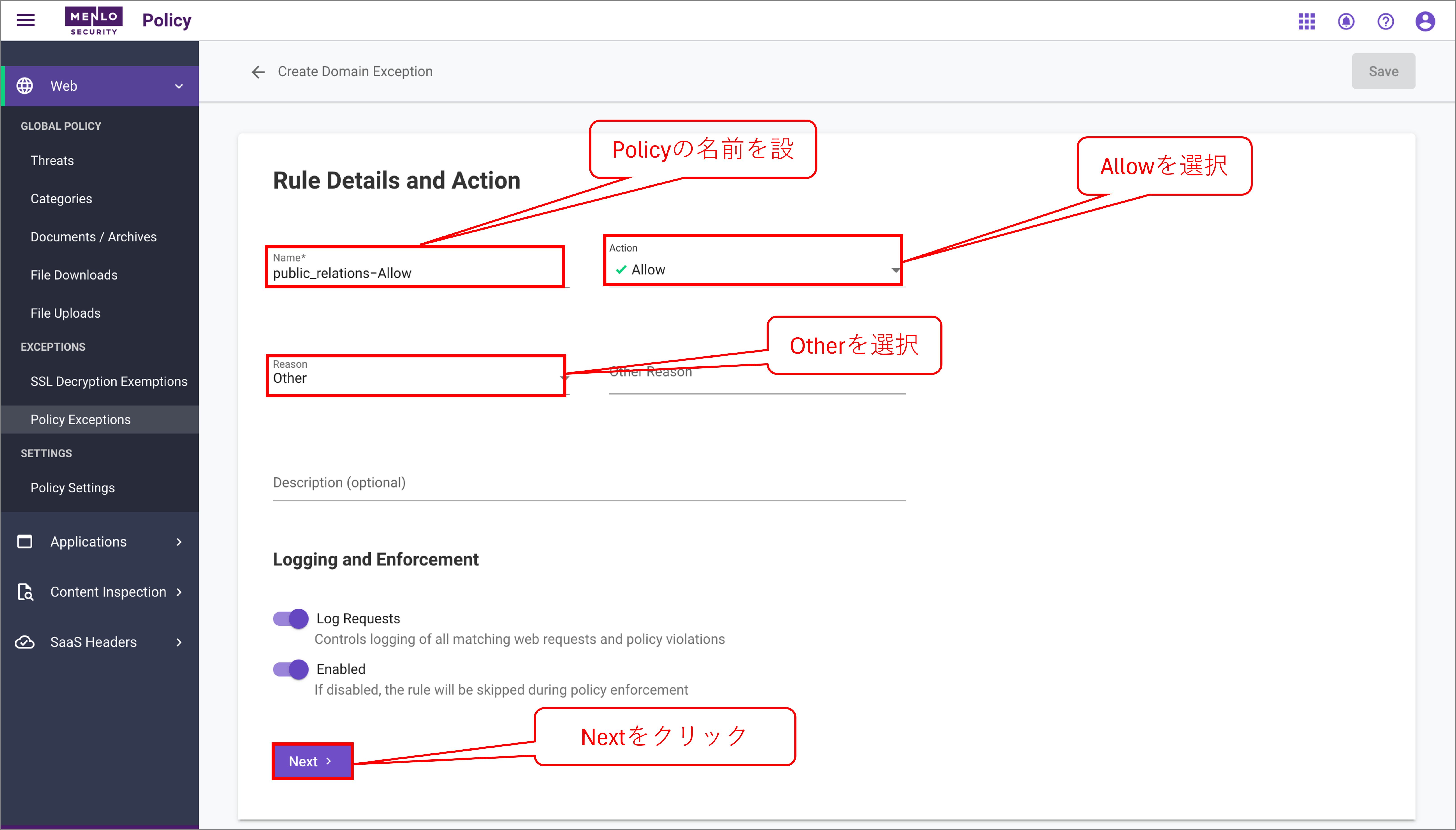

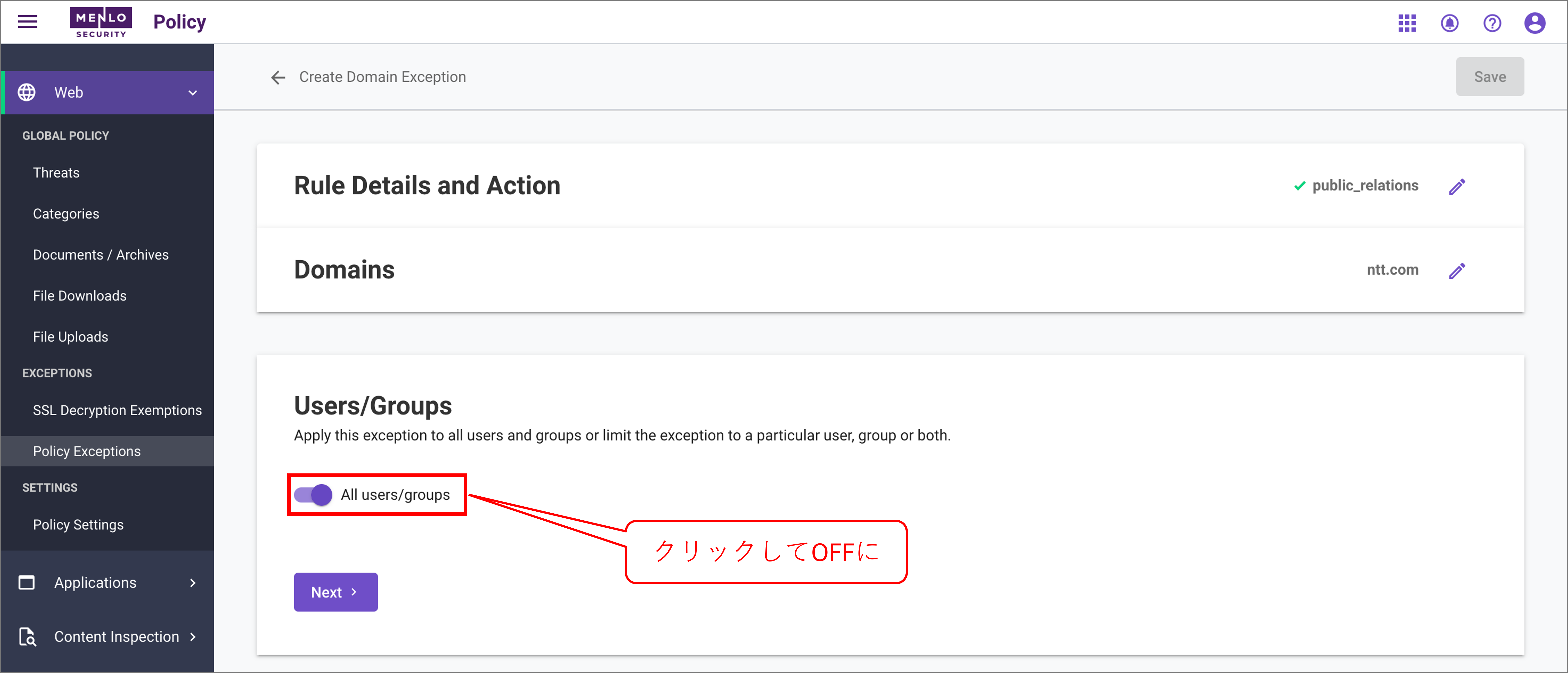

グループ設定機能をご利用の際は、Secure Web Access側でアクセス先をグループごとに許可するホワイトリスト方式をご利用いただくことをお勧めいたします。ホワイトリスト方式は、上記の図のようにデフォルト(全メンバー・全グループ)ではアクセスを拒否しておき、必要なグループのみ許可する方式です。ホワイトリスト方式を採用することで、万が一グループ連携が機能しない場合でも、許可されていないグループに対して想定外のアクセスを許可しないようにすることができます。

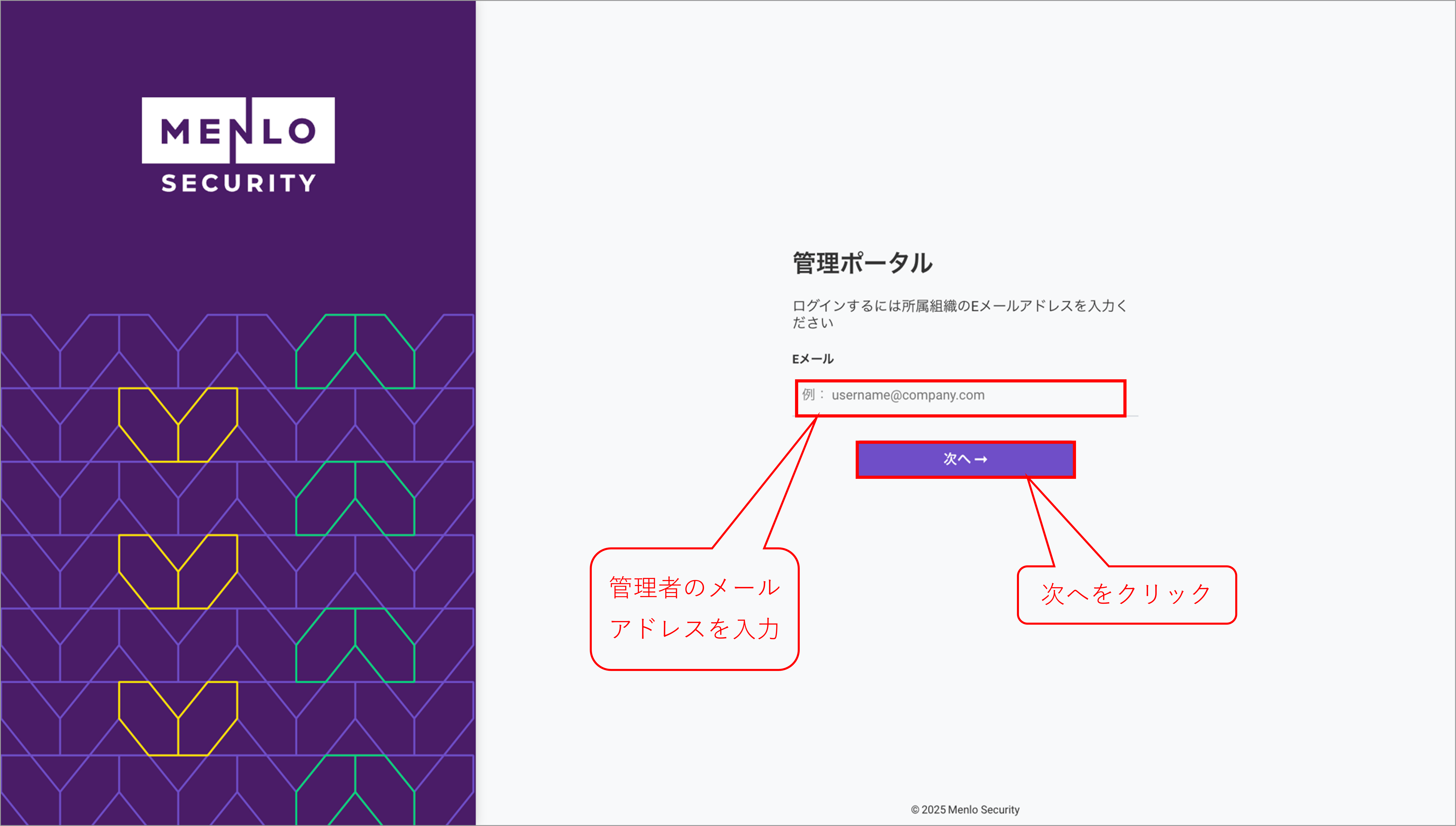

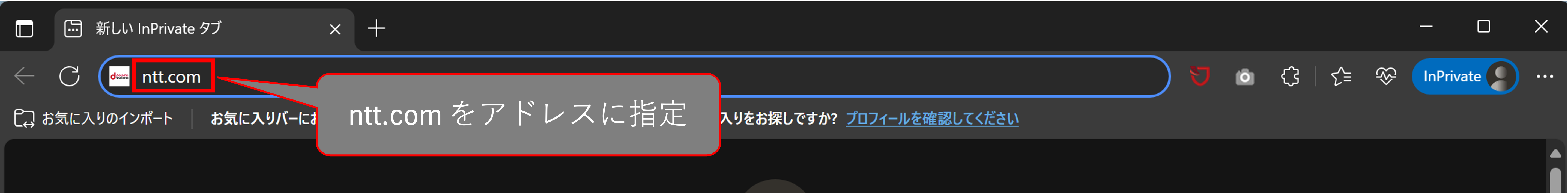

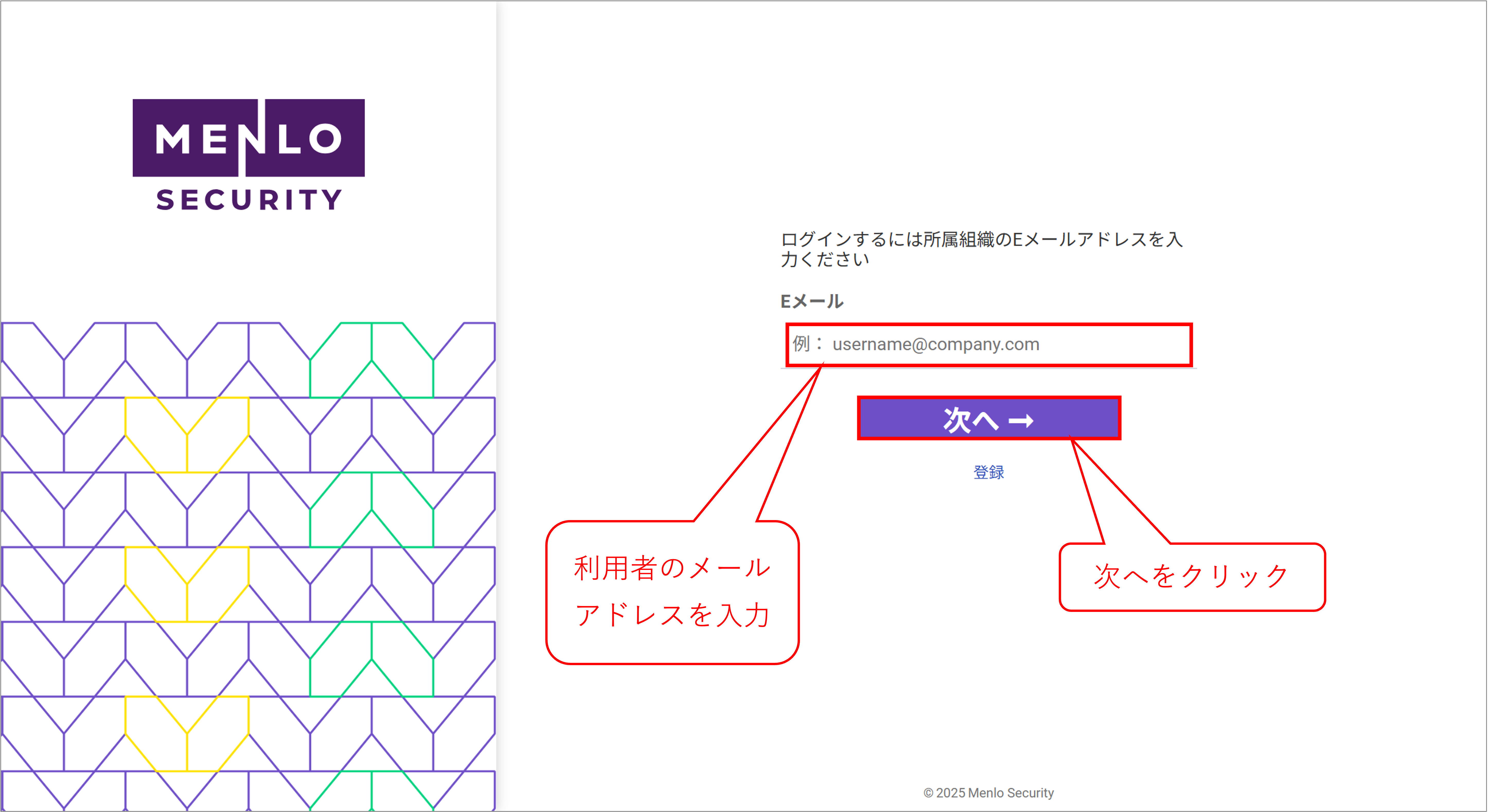

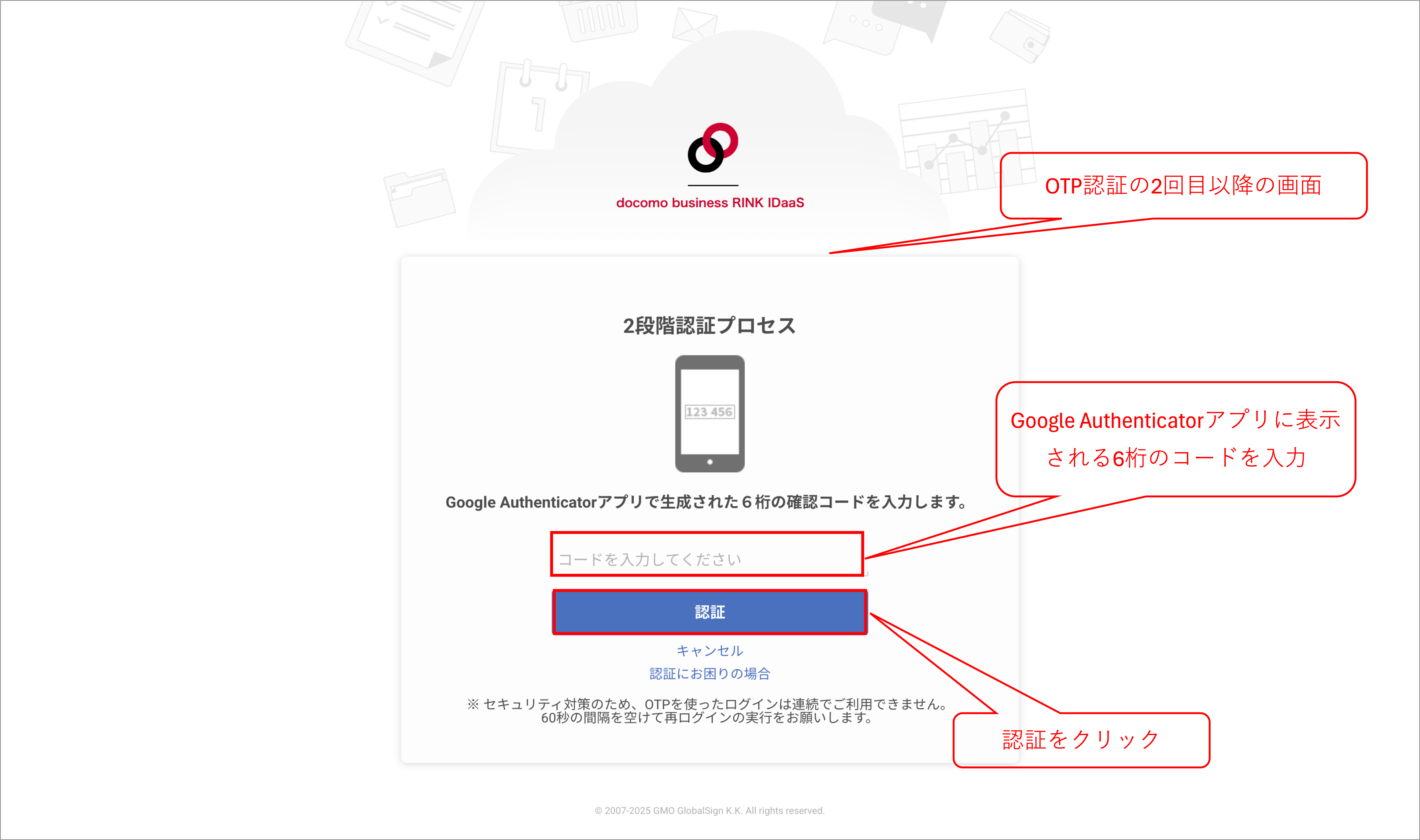

4. メンバー側での動作確認¶

Secure Web Accessとdocomo business RINK IDaaSの双方にメンバーが登録されていること。

Secure Web Accessとdocomo business RINK IDaaSの連携設定が完了していいること。

Secure Web Accessのプロキシ設定にてdocomo business RINK IDaaSの除外設定が完了していること。

Secure Web Accessを利用するための設定が完了していること。

必要があれば、グループによるアクセス制御の設定がされていること。

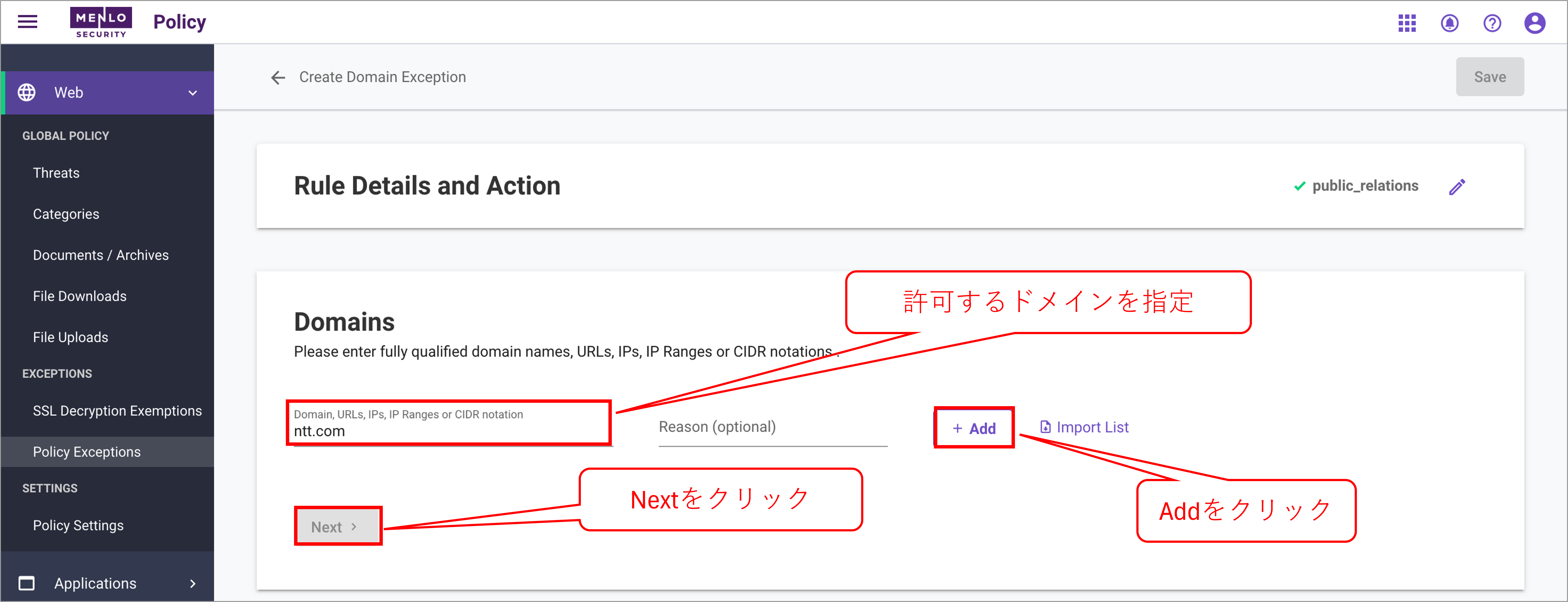

「ntt.com」へのアクセスが許可されている場合は、以下のような弊社のサイトが表示されます。

「ntt.com」へのアクセスが許可されていない場合は、アクセスがブロックされた旨が表示されます。